W dzisiejszej erze intensywnego rozwoju technologicznego, organizacje na całym świecie muszą mierzyć się z nieustannym wzrostem zagrożeń związanych z cyberprzestępczością. Bezpieczeństwo danych i systemów staje się priorytetem, zwłaszcza w kontekście naruszeń poufności, utraty danych i ataków na infrastrukturę informatyczną. Doskonałym narzędziem dla potencjalnych intruzów są nieautoryzowane nośniki USB, które mogą posłużyć do celowego bądź przypadkowego wycieku danych z organizacji.

W niniejszym artykule skupimy się na znaczeniu blokowania portów USB w organizacjach jako strategii mającej na celu minimalizowanie ryzyka związanego z utratą danych i naruszeniem poufności. Przedstawimy różne metody ataku wykorzystujące porty USB oraz konsekwencje, jakie mogą wynikać z niezabezpieczonych dostępów do tych portów. Omówimy także korzyści z wdrożenia polityki blokowania nośników USB i przedstawimy gotowe rozwiązanie, które zapewnia bezpieczeństwo w tym zakresie.

Bezpieczeństwo organizacji

Porty USB są niezwykle popularne ze względu na swoją wszechstronność i wygodę. Pozwalają na szybką wymianę danych, podłączanie różnych urządzeń peryferyjnych i ładowanie urządzeń mobilnych. Jednakże, to samo ułatwienie, może stanowić poważne zagrożenie dla bezpieczeństwa organizacji.

W dobie coraz bardziej zaawansowanych zagrożeń związanych z cyberbezpieczeństwem, blokowanie portów USB staje się jednym z niezbędnych kroków w kierunku ochrony organizacji. Pozwala to minimalizować ryzyko ataków, chronić poufność danych i utrzymywać integralność systemów. Zrozumienie tego zagadnienia jest kluczowe dla każdej organizacji dążącej do zapewnienia bezpiecznego środowiska pracy.

Dlaczego organizacje powinny blokować dyski USB?

Blokowanie portów USB jest niezwykle istotnym środkiem w zapewnianiu bezpieczeństwa organizacji, chroniąc wrażliwe dane, minimalizując ryzyko wycieku informacji oraz ograniczając możliwość ataków zewnętrznych. Oto kilka istotnych powodów, dla których organizacje powinny blokować porty USB:

- Kontrola nad przepływem danych, które wchodzą i wychodzą z systemów informatycznych. Dzięki temu można skutecznie zarządzać wrażliwymi informacjami, zapobiegając nieautoryzowanemu kopiowaniu, przechowywaniu czy przenoszeniu poufnych danych na nośnikach zewnętrznych.

- Minimalizowanie ryzyka utraty danych, ale również zmniejszenie zagrożenia związanego z wirusami czy złośliwym oprogramowaniem.

- Ochrona przed zagrożeniami zewnętrznymi. Porty USB są często wykorzystywane przez cyberprzestępców do wprowadzenia złośliwego oprogramowania do sieci organizacji. Poprzez podłączenie zainfekowanego urządzenia, np. pendrive'a, atakujący może zainstalować malware, keyloggery lub wykraść poufne informacje.

- Zachowanie zgodności z regulacjami i politykami bezpieczeństwa. Wiele organizacji podlega specjalnym regulacjom i wymogom dotyczącym ochrony danych, takim jak RODO (RODO/GDPR) czy HIPAA. Blokowanie portów USB może być wymagane przez te regulacje jako część ogólnych zasad bezpieczeństwa informacji. Działania podejmowane w celu zabezpieczenia portów USB mogą pomóc organizacjom w spełnieniu tych wymagań.

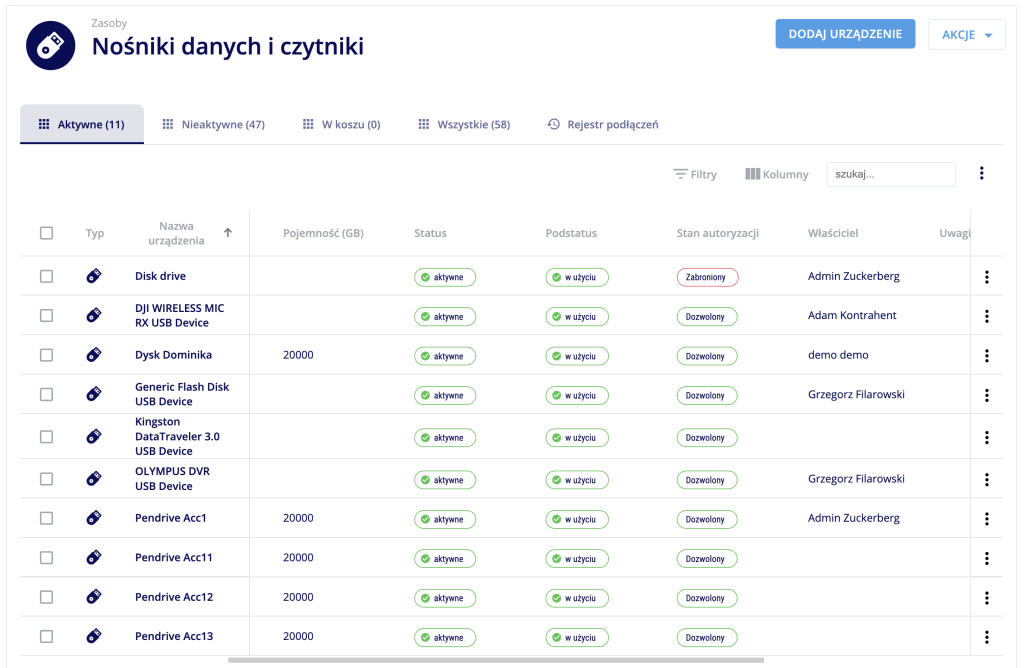

Zarządzanie i blokowanie nośników danych w systemie LOG Plus

Moduł Zarządzanie Nośnikami Danych w LOG Plus umożliwia organizacjom realizację polityki bezpieczeństwa związaną z wykorzystaniem nośników danych. Każdy podłączony do komputera nośnik danych, w zależności od konfiguracji, można dodać do ewidencji automatycznie lub ręcznie z Rejestru podłączeń. W zależności od konfiguracji, LOG Plus dopuszcza do użytku tylko wybrane urządzenia czy też nośniki i czytniki pamięci masowej.

Proces autoryzacji odbywa się poprzez agenta, blokując urządzenia na tych komputerach, na których obowiązuje określony profil agenta. Autoryzacji może dokonywać jedynie użytkownik z uprawnieniami, które są nadawane w profilu agenta. Każde podłączenie nośnika lub czytnika danych do komputera z agentem spowoduje dodanie wpisu w Rejestrze podłączeń.

Moduł Zarządzania Nośnikami Danych (Device Management) umożliwia:

- Rejestrowanie każdego podłączenia nośnika danych do komputera,

- Blokowanie nośników z uwzględnieniem wyjątków dla autoryzowanych urządzeń,

- Automatyczne tworzenie nośników danych w ewidencji CMDB po ich podłączeniu do komputera,

- Zarządzanie nośnikami danych,

- Autoryzowanie nośników danych,

- Blokowanie urządzeń bluetooth,

- Blokowanie modemów mobilnych,

- Blokowanie drukarek,

- Monitorowanie i blokowanie CD-ROMów.

Metody ataku wykorzystujące porty USB

Aby organizacje mogły podjąć odpowiednie środki ostrożności i zabezpieczyć się przed potencjalnymi zagrożeniami ważne jest zrozumienie różnych metod ataku. Oto kilka przykładów:

- Złośliwe urządzenia USB: Atakujący mogą stworzyć specjalnie spreparowane urządzenia USB, które wyglądają jak zwykłe pendrive'y lub kable, ale w rzeczywistości zawierają złośliwe oprogramowanie. Podłączenie takiego urządzenia do portu USB może spowodować automatyczne uruchomienie złośliwego kodu, który może zainfekować system, wykraść dane lub przejąć kontrolę nad komputerem.

- Ataki typu "BadUSB": Technika "BadUSB" polega na zmianie firmware w kontrolerze USB, co pozwala na zmianę identyfikacji urządzenia USB i manipulację jego funkcjonalnością. To umożliwia przeprowadzenie różnych ataków, takich jak uruchomienie złośliwego kodu, przechwycenie ruchu sieciowego czy zainstalowanie keyloggera.

- Przeszukiwanie pamięci podręcznej: Podłączenie zainfekowanego pendrive'a do komputera może umożliwić atakującemu dostęp do pamięci podręcznej (cache) systemu operacyjnego. W ten sposób może uzyskać poufne dane, takie jak hasła, klucze szyfrujące czy informacje logowania.

- Ataki typu "Rubber Ducky": Jest to metoda polegająca na wykorzystaniu specjalnych urządzeń USB, takich jak "Rubber Ducky" - podobnego do zwykłego pendrive'a urządzenia, które po włożeniu do portu USB może symulować wprowadzanie poleceń lub klawiszy na klawiaturze komputera. Może to prowadzić do automatycznego wykonania złośliwych działań, takich jak instalacja malware'u czy kradzież danych.

- Socjotechnika i ataki fizyczne: Atakujący mogą próbować wykorzystać socjotechnikę, na przykład pozostawić zainfekowany pendrive na parkingu lub w miejscu publicznym, licząc na to, że ktoś go podłączy do komputera w celu sprawdzenia jego zawartości. Mogą również próbować przekonać pracowników organizacji do podłączenia złośliwego urządzenia USB, udając np. techników IT lub przedstawicieli firmy.

Korzyści z implementacji polityki blokowania portów USB

Wprowadzenie polityki blokowania portów USB jest kluczowym krokiem w zapewnieniu bezpieczeństwa organizacji. Przyczynia się do ochrony poufności danych, minimalizuje ryzyko ataków i infekcji związanych z malware'em oraz zapewnia zgodność z regulacjami dotyczącymi ochrony danych. Implementacja polityki blokowania portów USB niesie za sobą szereg korzyści dla organizacji. Oto kilka z nich:

- Ochrona przed wyciekiem danych, a co za tym idzie oszczędność czasu i ewentualnych kosztów,

- Zgodność z regulacjami i wymogami bezpieczeństwa,

- Zapobieganie infekcjom związanym z malware'em,

- Kontrola nad urządzeniami peryferyjnymi,

- Minimalizowanie ryzyka ataków zewnętrznych,

- Utrzymywanie integralności systemów.